Los administradores de tecnologías han argumentado durante décadas sobre el valor de las certificaciones profesionales, a menudo se cita el hecho de que superestrellas de la TI como Michael Dell y Paul Allen, nunca terminaron la universidad. Sin embargo, la presión de competir en un mercado global ha empujado a la certificación PMP hacia el centro de la atención. La certificación PMP asegura de que todos los jefes de proyecto que obtienen la certificación hablan el mismo idioma y comparten los mismos objetivos. A medida que la economía global emerge de la recesión, los reclutadores de una variedad de industrias anticipan una fuerte demanda para los directores de proyectos certificados – lo que ahora es un momento ideal para completar el entrenamiento formal de jefe de proyecto.

Los administradores de tecnologías han argumentado durante décadas sobre el valor de las certificaciones profesionales, a menudo se cita el hecho de que superestrellas de la TI como Michael Dell y Paul Allen, nunca terminaron la universidad. Sin embargo, la presión de competir en un mercado global ha empujado a la certificación PMP hacia el centro de la atención. La certificación PMP asegura de que todos los jefes de proyecto que obtienen la certificación hablan el mismo idioma y comparten los mismos objetivos. A medida que la economía global emerge de la recesión, los reclutadores de una variedad de industrias anticipan una fuerte demanda para los directores de proyectos certificados – lo que ahora es un momento ideal para completar el entrenamiento formal de jefe de proyecto.La certificación PMP agrega valor a las Carreras Profesionales de Gestión

Una encuesta de salarios en el 2009 realizada por el Instituto de Administración de Proyectos demuestra el instinto de muchos reclutadores corporativos. Los jefes de proyecto sin certificaciones reportaron un salario medio de 91,000 dólares, independientemente de la experiencia. Sin embargo, la mayoría de los directores de proyectos que tienen certificaciones de gestión de proyectos de entre cinco a diez años reportaron ganancias de más de $108,000. Incluso los profesionales que tenían de uno a cinco años de experiencia y la certificación PMP puede ganar más de $ 100,000.

Mientras que algunos aspirantes a directores de proyectos pueden sentirse contentos al conformarse con un ingreso ligeramente menor, los reclutadores de la industria sugieren que la certificación PMP no puede ser opcional por mucho tiempo. En una entrevista, Steve DelGrosso de IBM, identificó una tendencia de las grandes empresas que exigen la certificación PMP de los vendedores. DelGrosso dijo, “si usted no puede presentar un director de proyecto certificado en su acuerdo, no se tiene en cuenta.”

Competencias fundamentales de la certificación en administración de proyectos

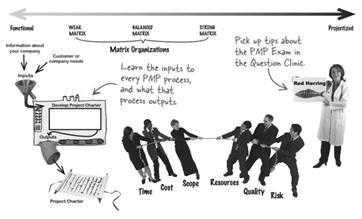

Según el Instituto de Gestión de Proyectos, los gestores de proyecto eficaces deben desarrollar habilidades relacionadas con cada uno de los seis procesos que se superponen:

- Iniciación

- Planificación

- Ejecución

- Seguimiento

- Control de

- Clausura

Los exámenes de la certificación PMP prueban las habilidades demandadas en las seis competencias, así como “la responsabilidad profesional y social”. El proceso de certificación PMP exige a los solicitantes verificar tanto sus horas de clase y su experiencia, en el puesto de trabajo bajo la supervisión de un tutor certificado.

Algunas empresas están haciendo formal la capacitación de director de proyectos como una pieza clave de sus programas de desarrollo de talentos. En una entrevista con el CIO de Sun National Bank, Angelo Valetta hizo hincapié en que la formación interna aumenta la moral del equipo asegurando al mismo tiempo un grupo más fuerte de talento interno. ”O bien pagas a alguien para reclutar o bien puedes pagar la educación y de desarrollo de liderazgo”, dijo Valeta a Kristen Lamoreaux, agregando que “cuando se desarrolla un empleado interno, se tiene a alguien que entienda su cultura y su negocio”.

A través de la capacitación en Administración de Proyectos

Debido a los cambios regulares del examen de certificación PMP, incluso a los expertos les resulta difícil medir el porcentaje de estudiantes que aprueban el examen cada año. Hasta la metodología del examen que ha cambiado en 2006, muchos profesionales de la administración de proyectos estiman que alrededor de tres de cada cinco que tomaron el examen lograron una calificación de aprobado. Sin embargo, muchos tutores del examen de certificación de administración de proyectos notan que el umbral para obtener la certificación PMP se ha hecho más fácil desde que el examen tiene una relación más directa con guía publicada Project Management Body of Knowledge (PMBOK).

Como resultado, los cursos de entrenamiento de administración de proyectos se dividen en dos grandes categorías: programas de preparación para el examen que sobre todo enseñan la prueba, y programas integrales de desarrollo profesional que ayudan a los profesionales aspirantes a aprovechar el PMBOK como un conjunto de herramientas para el cambio organizacional. En el artículo GanttHead en la comunidad PMP en línea, Andrew Makar comparte su propia experiencia de la preparación para la certificación. Él escribe: “Con todo, tomo de 8 a 10 semanas de estudio diligente antes de sentirme comoda en la sala de estar para el examen. La principal ventaja era que realmente entiendes el contenido del PMBOK v/s estudiarlo para pasar el examen”. A medida que el mercado de trabajo para jefes de proyecto se calienta, la inversión en formación para administrador de proyectos ya puede preparar a los profesionales que aspiran a aumentos salariales significativos en el futuro.